|

|

Anda bekerja di sebuah kantor kecil yang ingin mengembangkan jaringan komputernya agar lebih efisien dan mudah dikelola. Kantor tersebut memiliki 20 komputer yang harus terhubung ke satu server utama. Anda perlu memilih topologi jaringan yang memungkinkan koneksi yang stabil dan tidak terganggu jika ada komputer yang rusak, tetapi juga mudah diatur ketika komputer baru ditambahkan ke jaringan.

Pertanyaan: Berdasarkan situasi di atas, topologi jaringan mana yang paling tepat untuk digunakan dan mengapa?

|

|||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Sebuah perusahaan mengirimkan data penting antara dua cabangnya menggunakan jaringan komputer. Jaringan tersebut menggunakan protokol TCP/IP untuk memastikan data dikirim dan diterima dengan benar. Protokol ini memecah data menjadi paket-paket kecil sebelum dikirim melalui jaringan. Setiap paket berisi alamat pengirim, alamat penerima, serta urutan data.

Pertanyaan: Apa nama proses yang digunakan untuk memecah data menjadi paket-paket kecil dalam jaringan komputer? [isiansingkat no=2001] |

||||||||||||||||||||||

|

fragmentasi |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Ketika data dikirim melalui jaringan, protokol TCP/IP bertanggung jawab untuk memastikan bahwa data tersebut dikirim dan diterima dengan benar. Jika ada paket yang hilang atau rusak, protokol ini akan meminta pengiriman ulang paket tersebut untuk menjaga integritas data. Namun, jaringan juga harus menghadapi tantangan seperti latensi dan bandwidth terbatas, yang dapat mempengaruhi kecepatan dan kualitas pertukaran data.

Pertanyaan: Langkah-langkah apa yang dapat dilakukan untuk memastikan data yang dikirim melalui jaringan menggunakan protokol TCP/IP tetap akurat dan efisien?

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Sebuah perusahaan mengalami serangan siber yang menyebabkan data penting perusahaan diakses oleh pihak yang tidak berwenang. Serangan tersebut menggunakan metode phishing, di mana penyerang mengirim email palsu kepada karyawan yang berisi tautan berbahaya. Setelah karyawan mengklik tautan tersebut, malware terpasang dan mulai mencuri data.

Untuk menghindari serangan seperti ini, perusahaan harus meningkatkan keamanan jaringan dan melatih karyawannya agar dapat mengenali ancaman potensial.

Pertanyaan: Apa saja langkah yang dapat diambil perusahaan untuk meningkatkan keamanan jaringan dan melindungi data dari serangan phishing?

|

||||||||||||||||||||||

|

bbbsb |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Perusahaan X baru-baru ini mulai memperluas operasinya secara internasional dan kini mengelola banyak data penting pelanggan melalui jaringan mereka. Dalam menghadapi risiko serangan siber, perusahaan berencana mengimplementasikan beberapa teknologi keamanan, termasuk VPN (Virtual Private Network), firewall, dan sistem otentikasi dua faktor (2FA). Selain itu, mereka juga mempertimbangkan untuk menggunakan enkripsi data untuk melindungi informasi sensitif.

Pertanyaan: Setuju atau tidak setuju dengan pernyataan berikut: “Penggunaan VPN, firewall, dan sistem otentikasi dua faktor sudah cukup untuk melindungi data perusahaan dari serangan siber yang berpotensi mencuri data pelanggan.”

Berikan alasan Anda untuk mendukung jawaban Anda.

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Anda ditugaskan untuk merancang jaringan komputer untuk sebuah sekolah dengan 50 komputer yang tersebar di beberapa ruangan. Jaringan ini harus memungkinkan koneksi yang stabil, mudah diperluas, dan tidak mengganggu koneksi komputer lain ketika satu komputer mengalami kerusakan.

Pertanyaan: Topologi jaringan mana yang paling efisien dan sesuai untuk kebutuhan sekolah tersebut, dan mengapa?

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Protokol TCP/IP adalah standar yang digunakan untuk mengatur komunikasi dalam jaringan komputer, memastikan data dikirimkan dengan benar dari pengirim ke penerima. Saat paket data dikirim, protokol TCP/IP memecah data menjadi bagian-bagian kecil, mengatur urutan paket, dan memeriksa apakah paket sampai dengan benar. Jika ada paket yang hilang atau rusak, protokol ini akan meminta pengiriman ulang. Berdasarkan kasus tersebut, tentukan apakah pernyataan berikut benar atau salah!

|

||||||||||||||||||||||

|

bsbbs |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Sebuah perusahaan retail mengalami serangan siber yang berupaya mencuri data pelanggan melalui akses tidak sah ke database. Perusahaan ingin memastikan bahwa data pelanggan mereka tetap aman dengan mengimplementasikan berbagai langkah keamanan, seperti penggunaan enkripsi data, firewall, dan sistem otentikasi dua faktor. Selain itu, perusahaan juga melatih karyawannya untuk mengenali phishing dan serangan sosial lainnya yang dapat membahayakan keamanan data.

Pertanyaan: Langkah-langkah apa yang paling tepat diambil oleh perusahaan untuk melindungi data pelanggan mereka dari serangan siber adalah?

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Dalam membangun jaringan komputer, penting untuk memahami OSI Layer (Open Systems Interconnection) yang terdiri dari tujuh lapisan, mulai dari Physical Layer hingga Application Layer. OSI Layer mempermudah proses komunikasi antar perangkat dengan memisahkan fungsi-fungsi jaringan menjadi beberapa lapisan, di mana setiap lapisan bertanggung jawab atas aspek tertentu dari pengiriman dan penerimaan data. Ketika terjadi masalah dalam pengiriman data, memahami lapisan OSI sangat membantu untuk menentukan di mana masalah tersebut berada. Misalnya, jika masalah terjadi pada lapisan Data Link, mungkin terdapat gangguan pada protokol MAC (Media Access Control) atau kerusakan pada switch.

Apa saja langkah yang harus diambil untuk mendiagnosis dan memperbaiki masalah jaringan yang terjadi pada lapisan OSI, khususnya pada lapisan Data Link dan Network?

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Sebuah perusahaan berencana untuk meningkatkan keamanan jaringan mereka dengan menggunakan firewall, enkripsi data, dan sistem deteksi intrusi (IDS). Selain itu, mereka juga menerapkan otentikasi dua faktor (2FA) untuk memastikan bahwa hanya pengguna yang terverifikasi yang bisa mengakses jaringan internal. Namun, beberapa karyawan merasa bahwa otentikasi dua faktor mengganggu kenyamanan dan mengurangi produktivitas karena mereka harus melalui beberapa langkah untuk masuk ke sistem.

Pertanyaan: Setuju atau tidak setuju dengan pernyataan berikut: “Meskipun otentikasi dua faktor (2FA) bisa dianggap mengganggu oleh karyawan, penerapannya sangat penting dalam menjaga keamanan jaringan perusahaan.”

Berikan alasan Anda untuk mendukung jawaban Anda.

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Sebuah perusahaan besar memiliki beberapa kantor cabang yang tersebar di berbagai kota. Mereka membutuhkan jaringan yang memungkinkan setiap kantor cabang untuk saling terhubung, mengakses data pusat secara cepat, dan berkomunikasi secara real-time. Untuk itu, mereka mempertimbangkan menggunakan LAN (Local Area Network) di setiap kantor dan menghubungkannya dengan WAN (Wide Area Network) untuk mengintegrasikan seluruh jaringan kantor cabang.

Pertanyaan: Apa saja karakteristik dari WAN yang membuatnya sesuai untuk menghubungkan kantor cabang yang terpisah secara geografis?

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Dalam sebuah jaringan komputer, terdapat berbagai komponen yang bekerja sama untuk memastikan konektivitas dan pertukaran data berjalan lancar. Router berfungsi untuk mengarahkan lalu lintas jaringan antara berbagai jaringan, sementara switch menghubungkan beberapa perangkat di dalam jaringan lokal (LAN). Access point digunakan untuk menghubungkan perangkat nirkabel ke jaringan kabel.

Pertanyaan: Apa nama komponen jaringan yang digunakan untuk menghubungkan perangkat nirkabel seperti laptop dan smartphone ke jaringan lokal? |

||||||||||||||||||||||

|

A |

Access Point |

|||||||||||||||||||||

|

B |

Switch |

|||||||||||||||||||||

|

C |

Network Interface Card |

|||||||||||||||||||||

|

D |

LAN Tester |

|||||||||||||||||||||

|

E |

Hub |

|||||||||||||||||||||

|

Perusahaan X menerapkan kebijakan kontrol akses data untuk melindungi data sensitif yang tersimpan di server mereka. Kebijakan ini membatasi akses data hanya kepada karyawan yang berwenang sesuai dengan tugas dan tanggung jawab mereka. Selain itu, perusahaan menggunakan sistem log audit untuk memantau dan mencatat setiap akses atau perubahan data yang dilakukan oleh pengguna dalam jaringan. Hal ini bertujuan untuk meningkatkan transparansi dan keamanan data.

Pertanyaan: Tentukan apakah pernyataan berikut benar atau salah.

|

||||||||||||||||||||||

|

bbsbs |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Sebuah perusahaan startup yang bergerak di bidang teknologi ingin memastikan bahwa setiap divisi di kantornya dapat saling terhubung untuk berkomunikasi dan bertukar data secara efektif. Di sisi lain, perusahaan ini juga ingin terhubung dengan kantor cabangnya yang berada di luar negeri agar dapat berkolaborasi secara global. Mereka berencana untuk menggunakan kombinasi jaringan LAN (Local Area Network) dan WAN (Wide Area Network) untuk menghubungkan seluruh perangkat dan karyawan di dalam dan di luar negeri.

Pertanyaan: Apa saja karakteristik dari LAN dan WAN yang harus dipertimbangkan oleh perusahaan untuk membangun jaringan yang efisien?

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Dalam jaringan komputer, berbagai komponen seperti switch, router, access point, dan firewall berfungsi untuk memastikan bahwa perangkat dalam jaringan dapat berkomunikasi dengan lancar dan aman. Masing-masing komponen memiliki peran penting, misalnya, switch digunakan untuk menghubungkan perangkat dalam jaringan LAN, sedangkan router digunakan untuk mengarahkan lalu lintas jaringan antar jaringan yang berbeda.

Pertanyaan: Apa fungsi utama dari router dalam jaringan komputer? |

||||||||||||||||||||||

|

A |

Menghubungkan beberapa perangkat dalam satu LAN dan mengarahkan lalu lintas antar perangkat. |

|||||||||||||||||||||

|

B |

Mengarahkan lalu lintas jaringan antara berbagai jaringan yang berbeda, seperti menghubungkan LAN ke internet. |

|||||||||||||||||||||

|

C |

Memantau dan memfilter lalu lintas jaringan untuk melindungi perangkat dari ancaman siber. |

|||||||||||||||||||||

|

D |

Menyediakan akses nirkabel ke jaringan untuk perangkat seperti laptop dan smartphone. |

|||||||||||||||||||||

|

E |

Mengelola lalu lintas data di dalam jaringan lokal untuk memastikan setiap perangkat mendapatkan bandwidth yang sama. |

|||||||||||||||||||||

|

|

Topologi jaringan yang menghubungkan semua komputer ke satu titik pusat, seperti hub atau switch, sehingga setiap komputer terhubung langsung ke titik pusat tersebut disebut… |

|||||||||||||||||||||

|

A |

Topologi Ring |

|||||||||||||||||||||

|

B |

Topologi Mesh |

|||||||||||||||||||||

|

C |

Topologi Bus |

|||||||||||||||||||||

|

D |

Topologi Star |

|||||||||||||||||||||

|

E |

Topologi Tree |

|||||||||||||||||||||

|

Protokol yang digunakan untuk memastikan data yang dikirim melalui jaringan internet sampai dengan aman dan tepat di lokasi yang dituju adalah [isiansingkat no=17001] |

||||||||||||||||||||||

|

Tcp/ip |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Apa nama teknik yang digunakan oleh penyerang siber untuk mendapatkan informasi sensitif dengan cara menyamar sebagai entitas yang tepercaya dan mengirimkan pesan atau email palsu? |

||||||||||||||||||||||

|

A |

Phishing |

|||||||||||||||||||||

|

B |

Malware |

|||||||||||||||||||||

|

C |

DDoS |

|||||||||||||||||||||

|

D |

Ransomware |

|||||||||||||||||||||

|

E |

Spoofing |

|||||||||||||||||||||

|

Perangkat jaringan yang berfungsi untuk menghubungkan beberapa perangkat dalam satu jaringan lokal (LAN) dan mengarahkan lalu lintas data di antara perangkat-perangkat tersebut adalah… |

||||||||||||||||||||||

|

A |

Router |

|||||||||||||||||||||

|

B |

Switch |

|||||||||||||||||||||

|

C |

Access Point |

|||||||||||||||||||||

|

D |

Firewall |

|||||||||||||||||||||

|

E |

Modem |

|||||||||||||||||||||

|

Salah satu cara untuk meningkatkan keamanan data di dalam jaringan perusahaan adalah dengan memberikan akses data hanya kepada karyawan yang berwenang berdasarkan tugas dan tanggung jawab mereka. Kebijakan ini dikenal sebagai… |

||||||||||||||||||||||

|

A |

VPN (Virtual Private Network) |

|||||||||||||||||||||

|

B |

Firewall |

|||||||||||||||||||||

|

C |

Kontrol Akses Data |

|||||||||||||||||||||

|

D |

IDS (Intrusion Detection System) |

|||||||||||||||||||||

|

E |

NAT (Network Address Translation) |

|||||||||||||||||||||

|

Apa faktor yang paling penting untuk dipertimbangkan ketika mengatur jaringan Wi-Fi di rumah untuk memastikan keamanan? |

||||||||||||||||||||||

|

A |

Menggunakan nama Wi-Fi yang mudah dikenali |

|||||||||||||||||||||

|

B |

Membuka jaringan Wi-Fi tanpa kata sandi |

|||||||||||||||||||||

|

C |

Menggunakan enkripsi WPA2 atau WPA3 |

|||||||||||||||||||||

|

D |

Mengatur jaringan Wi-Fi pada frekuensi 2.4 GHz |

|||||||||||||||||||||

|

E |

Menyembunyikan SSID untuk meningkatkan kecepatan jaringan |

|||||||||||||||||||||

|

Topologi jaringan yang menghubungkan semua perangkat dalam bentuk lingkaran, di mana setiap perangkat terhubung ke perangkat berikutnya, disebut… |

||||||||||||||||||||||

|

A |

Topologi Star |

|||||||||||||||||||||

|

B |

Topologi Ring |

|||||||||||||||||||||

|

C |

Topologi Mesh |

|||||||||||||||||||||

|

D |

Topologi Bus |

|||||||||||||||||||||

|

E |

Topologi Tree |

|||||||||||||||||||||

|

Apa langkah yang dapat diambil untuk mengelola akses data pada jaringan perusahaan sehingga hanya karyawan yang memiliki otorisasi yang dapat mengakses data sensitif? |

||||||||||||||||||||||

|

A |

Menggunakan firewall untuk memblokir semua lalu lintas keluar |

|||||||||||||||||||||

|

B |

Mengimplementasikan sistem kontrol akses berbasis peran (Role-Based Access Control) |

|||||||||||||||||||||

|

C |

Membuka semua akses ke data untuk memudahkan pekerjaan karyawan |

|||||||||||||||||||||

|

D |

Menggunakan switch untuk menghubungkan semua perangkat dalam jaringan |

|||||||||||||||||||||

|

E |

Menyembunyikan semua data di dalam jaringan tanpa memberikan akses ke siapa pun |

|||||||||||||||||||||

|

Gambar menunjukkan diagram jaringan Wi-Fi di rumah yang mencakup beberapa komponen utama seperti router, access point, dan beberapa perangkat pengguna (laptop, smartphone, smart TV). Gambar tersebut juga menunjukkan bahwa router telah disetel dengan SSID dan enkripsi WPA2. Namun, terdapat satu perangkat yang tidak dapat terhubung ke jaringan Wi-Fi meskipun sudah berada dalam jangkauan. Pengguna menyadari bahwa perangkat tersebut tidak dapat terhubung karena konfigurasi keamanan di router.

Pertanyaan: Apa yang perlu diperiksa atau diubah pada konfigurasi router untuk memastikan bahwa perangkat tersebut dapat terhubung dengan aman ke jaringan Wi-Fi?

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

|

Sumber : DPUPKP Kulon Progo

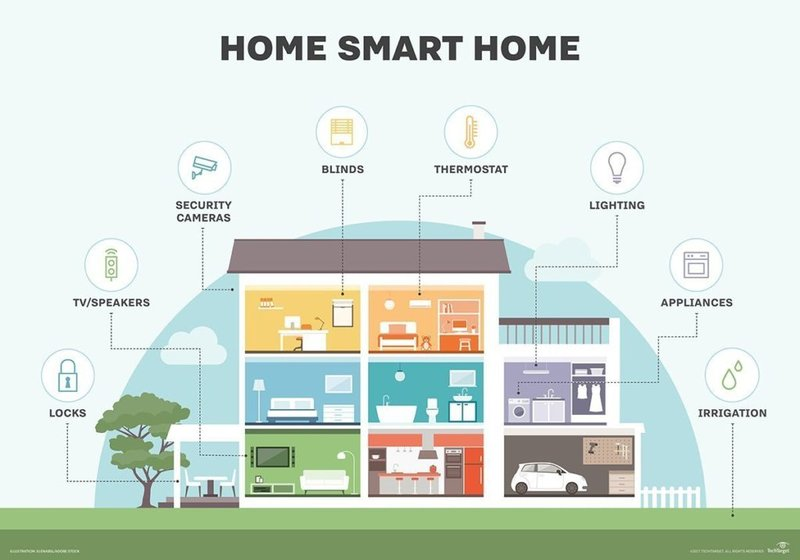

Gambar di atas menampilkan sebuah rumah pintar dengan berbagai perangkat yang terhubung ke jaringan internet, seperti kamera keamanan, termometer pintar, kunci otomatis, dan sistem pencahayaan. Semua perangkat ini dikendalikan melalui jaringan Wi-Fi yang terhubung ke router pusat. Pemilik rumah dapat mengakses dan mengontrol perangkat ini melalui aplikasi ponsel dari jarak jauh.

Namun, beberapa perangkat tidak dapat berfungsi dengan baik karena terjadi gangguan akses dari beberapa perangkat di jaringan. Notifikasi pada aplikasi ponsel pemilik menunjukkan adanya percobaan akses dari alamat IP yang tidak dikenal. Apa langkah-langkah yang sebaiknya dilakukan oleh pemilik rumah untuk memastikan keamanan jaringan dan perangkat pintar di rumah tersebut?

|

||||||||||||||||||||||

|

A |

||||||||||||||||||||||

|

B |

||||||||||||||||||||||

|

C |

||||||||||||||||||||||

|

D |

||||||||||||||||||||||

|

E |

||||||||||||||||||||||

Leave a Reply